از شناسایی تا مداخله؛ عملکرد و کاربردهای سیستم پیشگیری از نفوذ (IPS)

پیشگیری از نفوذ (Intrusion Prevention) یکی از مؤلفههای کلیدی در امنیت سایبری است که هدف آن جلوگیری از دسترسی غیرمجاز به سیستمها، شبکهها یا دادهها میباشد. این فرآیند شامل مجموعهای از ابزارها، تکنیکها و سیاستهاست که پیش از وقوع حملات، تهدیدها را شناسایی و مسدود میکنند. در واقع کلیه اقداماتی که جنبه پیشگیرانه از حملات سایبری، شناسایی نقاط آسیبپذیر و نرمافزارهای مخرب دارند را شامل میشود.

آنچه در ادامه میخوانید:

چرا سیستم پیشگیری از نفوذ (IPS) برای امنیت سیستم اهمیت دارد؟

سیستمهای پیشگیری از نفوذ (IPS) چگونه کار میکنند؟

تشخیص مبتنی بر امضا (Signature-based Detection)

تشخیص مبتنی بر ناهنجاری آماری (Statistical Anomaly-based Detection)

انواع سیستمهای پیشگیری از نفوذ (IPS)

IPS چه نوع حملات سایبری را میتواند شناسایی و پیشگیری کند؟

سیستم تشخیص نفوذ IDS (Intrusion Detection System) چیست؟

مقایسه سیستم جلوگیری از نفوذ (IPS) و سیستم شناسایی نفوذ (IDS)

سیستم پیشگیری از نفوذ چیست؟

سیستم پیشگیری از نفوذ Intrusion Prevention System (IPS) با بررسی ترافیک شبکه از آسیبرسانیهای بالقوه جلوگیری میکند. به عبارت دیگر، با این فناوری پیشرفته در زمینه امنیت سایبری میتوان عملیات شبکه را به صورت بلادرنگ نظارت کرد. فعالیتهای مشکوک، تلاشهای ورود غیرمجاز و حتی حملات DDoS را شناسایی و به سرعت به آنها پاسخ داد و یا آنها را مسدود کرد. IPS معمولا برای حفاظت از دادههای شبکه و زیرساختهای آن، بین روتر و firewall نصب میشود. از آنجایی که به کارگیری از IPS خطرات امنیتی را کاهش میدهد، استفاده از آن در شرکتها و سازمانها امری ضروری است.

چرا سیستم پیشگیری از نفوذ (IPS) برای امنیت سیستم اهمیت دارد؟

سازمانها فناوری IPS را به جای روشهای سنتی امنیت شبکه انتخاب میکنند، زیرا IPS بهصورت پیشگیرانه فعالیت میکند و از آسیب ناشی از ترافیک مخرب جلوگیری میکند. سیستم IPS با استفاده از تحلیل رفتار شبکه، ترافیک شبکه را بهصورت بلادرنگ (real-time) بررسی کرده و تهدیدات احتمالی را شناسایی میکند.

اگر یک مهاجم غیرمجاز به شبکه دسترسی پیدا کند، IPS فعالیت مشکوک را شناسایی کرده، آدرس IP را ثبت میکند و بر اساس قوانین از پیش تعیینشده توسط مدیر شبکه، بهصورت خودکار به تهدید واکنش نشان میدهد. به همین دلیل، IPS یک فناوری انعطافپذیر و محافظتی برای امنیت سیستم محسوب میشود.

اجزای IPS معمولاً شامل نرمافزارهای از جمله آنتیویروس/آنتیمالور (anti-virus/anti-malware)، دیواره آتش (Firewall)، نرمافزار ضد جعل (Anti-spoofing) و ابزارهای نظارت بر ترافیک شبکه هستند. سازمانهای دولتی و خصوصی از IPS برای مستندسازی تهدیدات، شناسایی مشکلات موجود در سیاستهای امنیتی، و جلوگیری از نقض امنیتی توسط عوامل داخلی یا خارجی استفاده میکنند.

سیستمهای پیشگیری از نفوذ (IPS) چگونه کار میکنند؟

سرویس امنیتی IPS معمولاً بهصورت درونخطی (In-line) مستقر میشود؛ به این معنا که در مسیر مستقیم ارتباط بین منبع (Source) و مقصد (Destination) قرار میگیرد، جایی که میتواند تمام جریان ترافیک شبکه را بهصورت بلادرنگ تحلیل کرده و اقدامات پیشگیرانهی خودکار انجام دهد. اگرچه میتوان IPS را در هر نقطهای از شبکه پیادهسازی کرد، اما رایجترین مکانهای استقرار آن عبارتاند از:

- لبه شبکه سازمان (Enterprise Edge)، یا محیط پیرامونی شبکه (Perimeter)

- مراکز داده در مقیاس بالا (Hyperscale Data Center) یا مراکز داده سازمانی (Enterprise Data Center)

یک سیستم IPS میتواند بهصورت مستقل اجرا شود یا بهعنوان بخشی از عملکرد یک دیواره آتش نسل بعدی (NGFW – Next Generation Firewall) فعال گردد.

برای شناسایی ترافیک مخرب یا مشکوک، IPS از امضاها (Signatures) استفاده میکند؛ این امضاها میتوانند به آسیبپذیریها (vulnerability) یا بهرهبرداریهای (Exploit) خاص مرتبط باشند.

معمولاً این سیستمها از یکی از دو روش زیر یا ترکیبی از آنها برای شناسایی فعالیتهای مخرب بهره میبرند:

- تشخیص مبتنی بر امضا (Signature-Based Detection): بررسی ترافیک برای یافتن الگوهای شناختهشده از تهدیدات.

- تشخیص مبتنی بر ناهنجاری آماری (Statistical Anomaly-Based Detection): شناسایی رفتارهای غیرعادی در ترافیک شبکه که ممکن است نشانهای از نفوذ یا تهدید باشد.

تشخیص مبتنی بر امضا (Signature-based Detection)

در این روش، از امضاهای منحصربهفردی استفاده میشود که در کدهای بهرهبرداری (Exploit Code) شناسایی میشوند. زمانی که یک کد مخرب کشف میشود، امضای آن به پایگاه دادهای که دائماً در حال گسترش است، افزوده میگردد. در سیستم IPS، تشخیص مبتنی بر امضا به دو صورت انجام میشود:

- امضاهای مبتنی بر بهرهبرداری (Exploit-facing Signatures): این امضاها خودِ کدهای مخرب (Exploit) را شناسایی میکنند.

- امضاهای مبتنی بر آسیبپذیری (Vulnerability-facing Signatures): این امضاها آسیبپذیری موجود در سیستم هدف را تشخیص میدهند، نه صرفاً کد بهرهبرداری. این نوع امضاها برای شناسایی نسخههای تغییر یافتهی حملات (که قبلاً مشاهده نشدهاند) اهمیت دارند، اما در عین حال احتمال بروز هشدارهای کاذب (False Positives) را نیز افزایش میدهند، یعنی نتایج سالم ممکن است اشتباهاً تهدید شناسایی شوند.

تشخیص مبتنی بر ناهنجاری آماری (Statistical Anomaly-based Detection)

در این روش، ترافیک شبکه بهصورت تصادفی نمونهبرداری شده و با الگوهای پایهای عملکرد عادی شبکه (Baseline) مقایسه میشود. اگر نمونهها خارج از محدودهی نرمال شناسایی شوند، سیستم IPS اقداماتی برای جلوگیری از حمله احتمالی انجام میدهد.

انواع سیستمهای پیشگیری از نفوذ (IPS)

چهار نوع اصلی از سیستمهای جلوگیری از نفوذ وجود دارد که هر یک دارای ویژگیهای منحصربهفرد در حوزه دفاع از شبکه هستند. این چهار دستهبندی عبارتاند از:

۱. سیستم پیشگیری از نفوذ مبتنی بر شبکه (NIPS - Network-based IPS)

این نوع IPS در نقاط کلیدی شبکه مستقر میشود تا ترافیک عبوری بین دستگاهها را نظارت و تحلیل کند. NIPS بهطور خاص برای شناسایی و جلوگیری از حملات در سطح شبکه طراحی شده و معمولاً در ورودی یا خروجی شبکه (مانند دروازه اینترنت) قرار میگیرد.

۲. سیستم پیشگیری از نفوذ مبتنی بر بیسیم (WIPS - Wireless IPS)

WIPS برای نظارت بر شبکههای بیسیم طراحی شده است. این نوع IPS به شناسایی تهدیداتی مانند دسترسیهای غیرمجاز، نفوذگران بیسیم، یا جعل نقطه دسترسی (Rogue Access Point) کمک میکند و در امنیت شبکههای Wi-Fi نقش مهمی دارد.

۳. سیستم پیشگیری از نفوذ مبتنی بر میزبان (HIPS - Host-based IPS)

HIPS مستقیماً روی دستگاهها یا سرورها نصب میشود و رفتار سیستمعامل، برنامهها و فایلها را برای شناسایی فعالیتهای مشکوک بررسی میکند. این نوع سیستم مناسب برای محافظت از سرورها یا ایستگاههای کاری حساس است.

۴. سیستم پیشگیری از نفوذ مبتنی بر شبکه مجازی (VMIPS - Virtual Machine-based IPS)

این نوع IPS برای محیطهای مجازیسازیشده طراحی شده است و از ماشینهای مجازی و زیرساختهای مبتنی بر ابر در برابر تهدیدات محافظت میکند. VMIPS میتواند ترافیک بین ماشینهای مجازی را کنترل کرده و از گسترش تهدیدات در داخل محیط مجازی جلوگیری کند. نکته مهم این است که هر یک از این سیستمها میتوانند بسته به نیاز سازمان، بهصورت جداگانه یا ترکیبی مورد استفاده قرار گیرند تا امنیت چندلایهای و موثری ایجاد شود.

IPS چه نوع حملات سایبری را میتواند شناسایی و پیشگیری کند؟

یک راهکار امنیتی IPS باید توانایی شناسایی و جلوگیری از انواع مختلفی از حملات سایبری را داشته باشد. حملاتی که توسط سیستم جلوگیری از نفوذ (IPS) شناسایی و متوقف میشوند عبارتاند از:

۱. جعل پروتکل تفکیک آدرس (ARP Spoofing)

در این حمله، مهاجم با ارسال پیامهای جعلی ARP، ترافیک را از مسیر سیستم قانونی به سمت خود هدایت میکند. این کار با مرتبط کردن آدرس MAC مهاجم به آدرس IP سیستم هدف انجام میشود.

۲. سرریز بافر (Buffer Overflow)

در این نوع حمله، مهاجم از آسیبپذیریهای مربوط به حافظه بافر سوءاستفاده کرده و با نوشتن داده اضافی، حافظه را بازنویسی میکند و اجرای برنامه را مختل یا کنترل میکند.

۳. حمله توزیعشده انکار سرویس (DDoS)

در حمله DDoS، حجم عظیمی از ترافیک از چندین سیستم مختلف به هدف ارسال میشود تا منابع سیستم را اشباع کرده و آن را برای درخواستهای قانونی از کار بیندازد.

۴. تکهتکهسازی IP (IP Fragmentation)

این حمله از مکانیزمهای تکهتکهسازی دادهها استفاده کرده و سیستم هدف را درباره نحوه بازسازی صحیح بستههای TCP/UDP دچار سردرگمی میکند.

۵. شناسایی سیستمعامل (OS Fingerprinting)

در این حمله، مهاجم با ارسال بستههای خاص به سیستم هدف، اطلاعاتی درباره نوع و نسخه سیستمعامل جمعآوری کرده و از آسیبپذیریهای آن بهرهبرداری میکند.

۶. پینگ مرگبار (Ping of Death)

مهاجم با استفاده از دستور پینگ، بستههای بسیار بزرگ یا ناقص ارسال میکند که منجر به کرش یا اختلال در عملکرد سیستم هدف میشود.

۷. اسکن پورت (Port Scanning)

در این روش، مهاجم پورتهای سیستم هدف را اسکن میکند تا پورتهای باز و بدون محافظت را یافته و از آنها بهرهبرداری کند.

۸. کاوش پروتکل SMB (SMB Probes)

در این حمله، درخواستهای احراز هویت پروتکل SMB رهگیری شده و برای ورود غیرمجاز به سیستم مهاجم منتقل میشود.

۹. حمله Smurf

نوعی حمله DDoS است که از بستههای ICMP (پینگ) برای بمباران سیستم هدف استفاده میشود تا منابع آن را اشباع کند.

۱۰. دور زدن امنیت SSL (SSL Evasion)

در این حمله، مهاجم از رمزنگاری SSL/TLS برای مخفی کردن محتوای مخرب استفاده میکند تا از دید ابزارهای امنیت شبکه پنهان بماند و عبور کند.

۱۱. حمله سیل SYN (SYN Flood)

در این حمله، تعداد زیادی بسته SYN (برای آغاز ارتباط) به سرور یا فایروال ارسال میشود تا منابع آن اشغال و سیستم از کار بیفتد.

اینها تنها نمونههایی از تهدیداتی هستند که سیستمهای IPS میتوانند بهطور مؤثر شناسایی و متوقف کنند تا از نفوذ و تخریب سیستمهای اطلاعاتی جلوگیری شود.

سیستم تشخیص نفوذ IDS (Intrusion Detection System) چیست؟

سیستم تشخیص نفوذ یا IDS (Intrusion Detection System)، یک فناوری امنیتی در حوزه شبکه و اطلاعات است که وظیفه آن پایش و نظارت بر ترافیک شبکه یا فعالیتهای سیستم برای شناسایی تهدیدات، حملات یا رفتارهای مشکوک میباشد.

مقایسه سیستم جلوگیری از نفوذ (IPS) و سیستم شناسایی نفوذ (IDS)

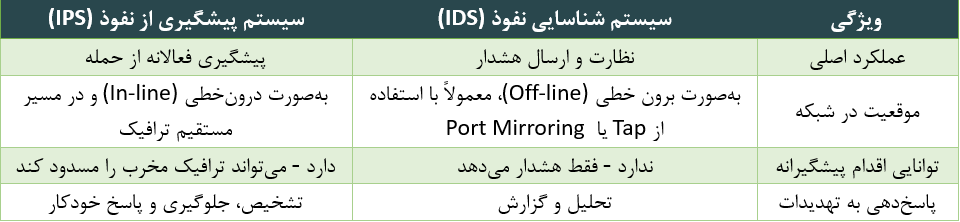

در حالی که سیستمهای شناسایی نفوذ (IDS) وظیفه نظارت بر شبکه را دارند و هشدارهایی در مورد تهدیدات احتمالی برای مدیران شبکه ارسال میکنند، سیستمهای جلوگیری از نفوذ (IPS) گامهای عملیتری برداشته و نهتنها دادههای مربوط به نفوذ را پایش میکنند، بلکه بهطور فعال از توسعه حملات نیز جلوگیری میکنند.

جدول زیر به طور مختصر تفاوتهای IPS و IDS را شرح میدهد:

فناوری IPS از IDS توسعه یافته است. هر دو از مفاهیم و تکنیکهای مشابهی برای شناسایی ترافیک استفاده میکنند، اما تفاوت اصلی در نوع استقرار و نحوه واکنش به تهدیدات است.

- IDS ترافیک را فقط مشاهده و تحلیل میکند و قابلیت دخالت مستقیم ندارد.

- IPS بهعنوان بخشی از مسیر عبور ترافیک، میتواند اقدامات فوری مانند قطع اتصال، مسدود کردن بستهها، یا اعمال قوانین امنیتی انجام دهد.

در نتیجه، IPS برای سازمانهایی که نیاز به واکنش بلادرنگ و محافظت فعال دارند، گزینهای بسیار مناسبتر از IDS است، در حالی که IDS بیشتر برای تحلیل امنیتی، نظارت پیوسته و هشداردهی بهکار میرود.

آینده IPS

در گذشته، سیستمهای پیشگیری از نفوذ (IPS) تنها به صورت واکنشی نسبت به نقضهای امنیتی سایبری عمل میکردند، اما امروزه IPS بخشی از مجموعههای کامل امنیت شبکه شده است که شامل نظارت بر تهدیدها، دیواره آتش (Firewall)، شناسایی نفوذ، آنتیویروس، ضد بدافزار، پیشگیری از باجافزار، شناسایی هرزنامه و تحلیلهای امنیتی میشود.

از روندهای نوین در IPS میتوان به استفاده از هوش مصنوعی برای خودکارسازی فرآیند شناسایی تهدیدات اشاره کرد. فناوری مدرن IPS امنیت مرزهای شبکه را با دفاع چندلایه و انتقال به فضای ابری (Cloud) گسترش میدهد.

سوالات متداول IPS

۱. سیستم IPS چیست؟

IPS مخفف Intrusion Prevention System بهمعنای سیستم پیشگیری از نفوذ است. این سیستمها برای شناسایی و جلوگیری از فعالیتهای مخرب در شبکه طراحی شدهاند.

۲. تفاوت IPS و IDS چیست؟

IDS (سیستم شناسایی نفوذ) فقط تهدیدات را شناسایی و گزارش میکند، در حالی که IPS بهطور خودکار اقدامات لازم را برای جلوگیری از تهدید انجام میدهد (مثل مسدود کردن ترافیک مشکوک).

۳. IPS چگونه کار میکند؟

IPS با بررسی ترافیک شبکه در زمان واقعی، الگوهای حملات شناختهشده و رفتارهای مشکوک را شناسایی کرده و جلوی آنها را میگیرد.

۴. آیا IPS جایگزین فایروال است؟

خیر، IPS و فایروال نقشهای متفاوتی دارند. فایروال دسترسی به شبکه را بر اساس قوانین کنترل میکند، در حالی که IPS تهدیدات درون ترافیک مجاز را شناسایی و متوقف میکند. معمولاً این دو بهصورت مکمل در کنار هم استفاده میشوند.

۵. آیا IPS فقط برای شبکههای بزرگ کاربرد دارد؟

خیر. با توجه به افزایش تهدیدات سایبری، حتی کسبوکارهای کوچک نیز میتوانند از مزایای IPS بهرهمند شوند، بهویژه از نسخههای مبتنی بر ابر میتوانند برای جلوگیری از نفود تهدیدات سایبری استفاده کنند.

۶. آیا IPS میتواند حملات روز صفر (Zero-day) را شناسایی کند؟

برخی از IPSهای پیشرفته که از هوش مصنوعی و تحلیل رفتار استفاده میکنند، قادر به شناسایی الگوهای مشکوک حتی در حملات ناشناخته (روز صفر) هستند، هرچند هیچ سیستمی ٪۱۰۰ تضمین نمیدهد.

۷. آیا استفاده از IPS باعث کاهش سرعت شبکه میشود؟

در برخی موارد، بررسی عمیق بستهها میتواند کمی تأخیر ایجاد کند، اما سیستمهای مدرن IPS با بهینهسازی عملکرد خود، تأثیر کمی بر سرعت دارند.

۸. آیا IPS بهتنهایی برای امنیت شبکه کافی است؟

خیر، IPS بخشی از یک راهکار امنیتی جامع است. برای امنیت کامل، ترکیب آن با دیواره آتش، آنتیویروس، رمزگذاری، کنترل دسترسی و آموزش کاربران توصیه میشود.

مقالات تخصصی

مقالات تخصصی